Cisco

ACL(標準/拡張/CBAC)設定例

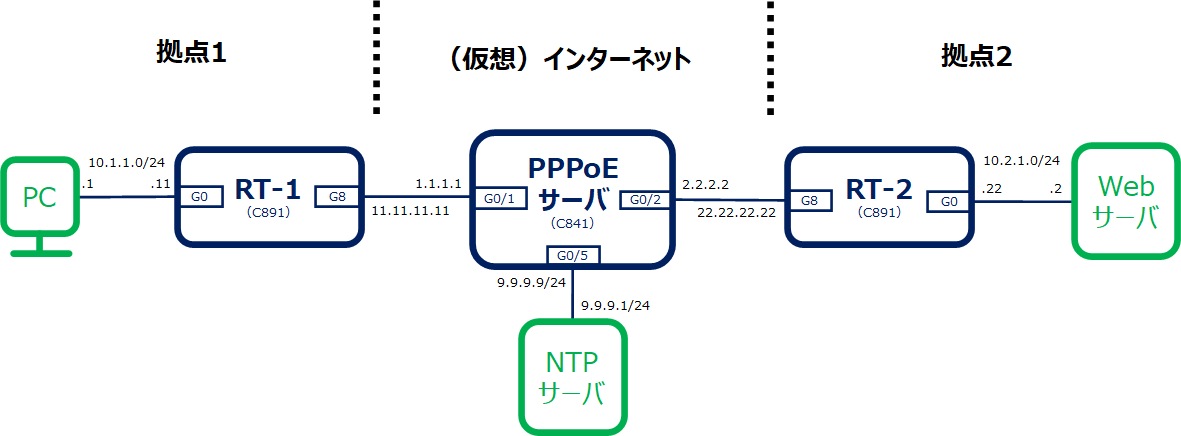

構成図

PPPoE+NAT+ACLのコンフィグからRT-2のACLの設定箇所をピックアップします。

RT-2では、標準ACL、拡張ACL、CBAC(Context Base Access Control)を使用しています。

標準ACLは送信元IPアドレスで通信制限します。一般的に宛先に最も近い場所(機器やインターフェース)に設定します。

拡張ACLは送信元IPアドレスだけでなく、宛先IPアドレス、プロトコル、送信元ポート、宛先ポートで通信制限します。

標準ACLと拡張ACLはコネクションを考慮しません。行きと戻りの両方向の通信が許可されていなければ通信できません。 それに対し、CBACはファイアウォールのステートフルインスペクションと同様に戻り通信のコネクションテーブルを自動生成するため、行き方向のみ設定します。 CBACは一般的にアウトバウンドインターフェースにoutで設定するか、インバウンドインターフェースにinで設定します。

ACLの設定

ip inspect name CBAC tcp ip inspect name CBAC udp ip inspect name CBAC icmp interface Dialer1 ip access-group Internet-ACL in ← Internet-ACL(拡張ACL)でインターネットからのアクセスを制限します。 ip inspect CBAC out ← CBACで拠点2内部からインターネットへの通信を許可します。 ip access-list standard SSH-ACL permit 11.11.11.11 permit 10.2.1.0 0.0.0.255 ip access-list extended Internet-ACL permit udp host 9.9.9.1 eq ntp host 22.22.22.22 eq ntp ← NTPサーバからRT-2へのNTP通信を許可します。 permit icmp any host 22.22.22.22 ← RT-2がインターネットからのPingに応答するための設定です。 permit tcp any host 22.22.22.22 eq www ← インターネットからのWWW(tcp80)の通信を許可します。 permit tcp host 11.11.11.11 host 22.22.22.22 eq 22222 ← 11.11.11.11(RT-1)からのSSH(tcp22222)の通信を許可します。 line vty 0 4 access-class SSH-ACL in ← SSH-ACL(標準ACL)でRT-2にSSHできるIPアドレスを制限します。

ACLの確認

RT-2#show access-lists

Standard IP access list Internet-PAT

10 permit 10.2.1.0, wildcard bits 0.0.0.255

Standard IP access list SSH-ACL

10 permit 11.11.11.11

20 permit 10.2.1.0, wildcard bits 0.0.0.255

Extended IP access list Internet-ACL

10 permit udp host 9.9.9.1 eq ntp host 22.22.22.22 eq ntp (29 matches)

20 permit icmp any host 22.22.22.22 (4 matches)

30 permit tcp any host 22.22.22.22 eq www (36 matches)

40 permit tcp host 11.11.11.11 host 22.22.22.22 eq 22222 (25 matches)

RT-2#