Cisco

NAT(Static/PAT)設定例

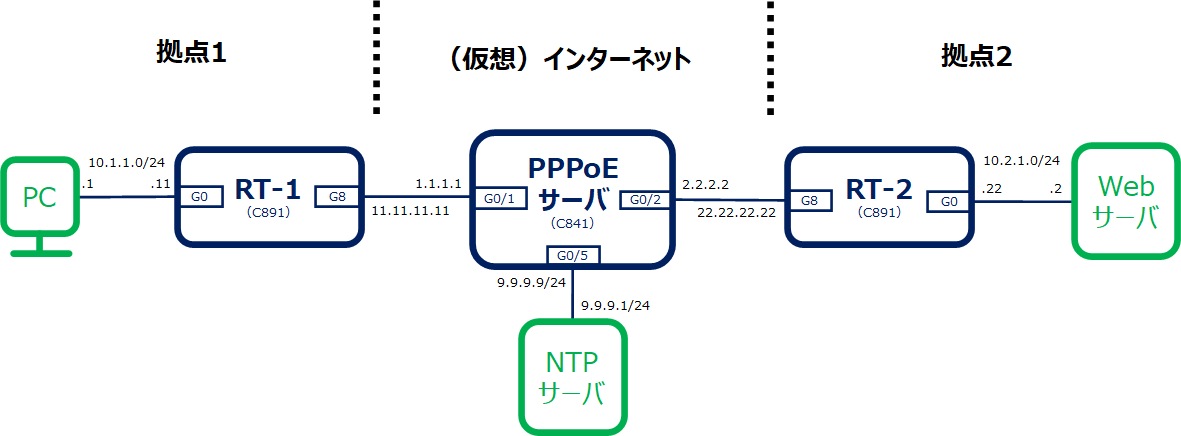

構成図

PPPoE+NAT+ACLのコンフィグからRT-2のNATの設定箇所をピックアップします。

インターフェースの設定

interface GigabitEthernet0 no ip address interface Vlan1 ip address 10.2.1.22 255.255.255.0 ip nat inside ← 拠点内側をinsideに設定 ip virtual-reassembly in ← ip nat insideコマンドを設定すると表記される interface Dialer1 ip nat outside ← インターネット側をoutsideに設定 ip virtual-reassembly in ← ip nat outsideコマンドを設定すると表記される

HTTP用StaticNATの設定

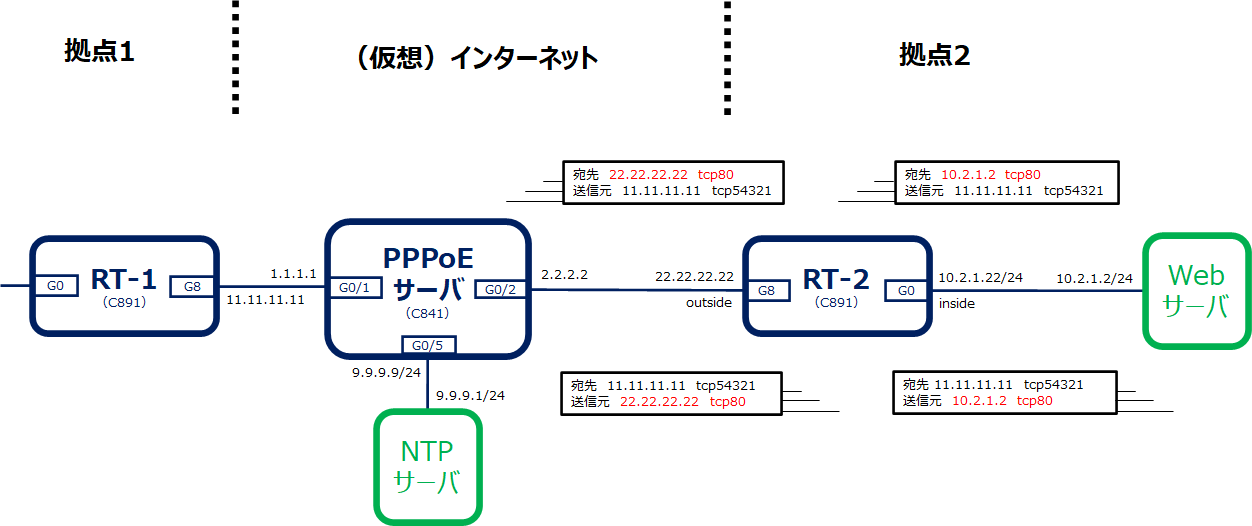

インターネットからRT-2の22.22.22.22 tcp80への通信をWebサーバの10.2.1.2 tcp80に変換します。

ip nat inside source static tcp 10.2.1.2 80 22.22.22.22 80 extendable

コマンドの意味をそのままとらえると、

「insideで送信元10.2.1.2 tcp80のパケットを22.22.22.22 tcp80に変換する。」となります。

ただし、StaticNATは1対1変換です。Outside側から来たパケットでも、Inside側から来たパケットでも関係なく変換します。 Outside側から来た宛先22.22.22.22 tcp80のパケットを10.2.1.2 tcp80にも変換します。

なお、extendableオプションは1つのIPアドレスを複数のNATにマッピングする際に設定します。

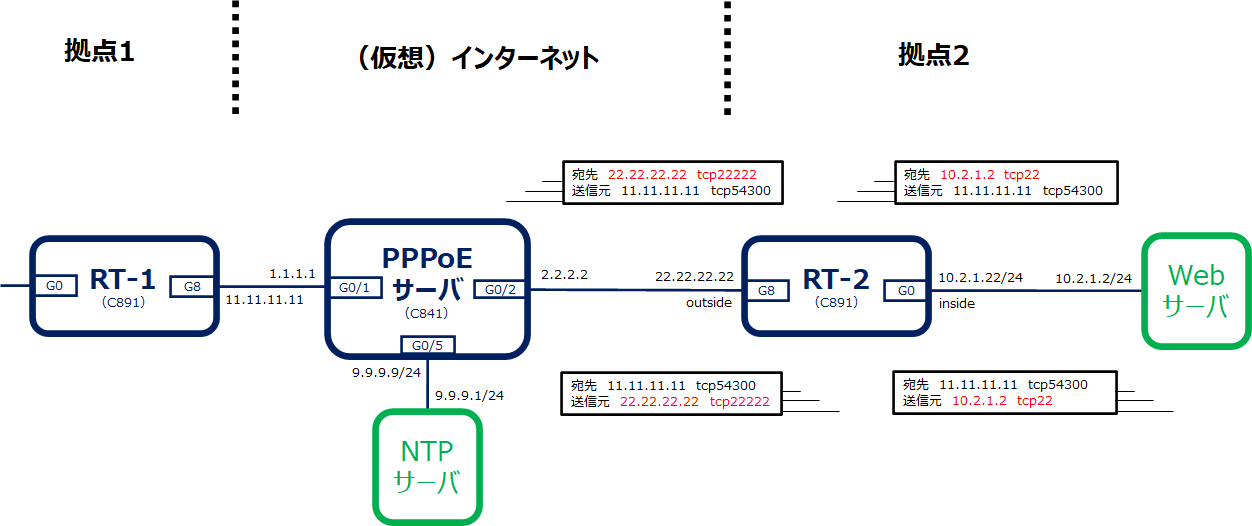

SSH用StaticNATの設定

インターネットからRT-2の22.22.22.22 tcp22222への通信をWebサーバの10.2.1.2 tcp22に変換します。

なお、インターネットからのSSH通信を許可することはセキュリティ上好ましくないため、少なくとも送信元IPアドレスを制限しています。 ACL(標準/拡張/CBAC)設定例

ip nat inside source static tcp 10.2.1.2 22 22.22.22.22 22222 extendable

HTTP用StaticNATと同様です。

コマンドの意味をそのままとらえると、

「insideで送信元10.2.1.2 tcp22のパケットを22.22.22.22 tcp22222に変換する。」となります。

StaticNATは1対1変換なので、Outside側から来た宛先22.22.22.22 tcp22222のパケットを10.2.1.2 tcp22にも変換します。

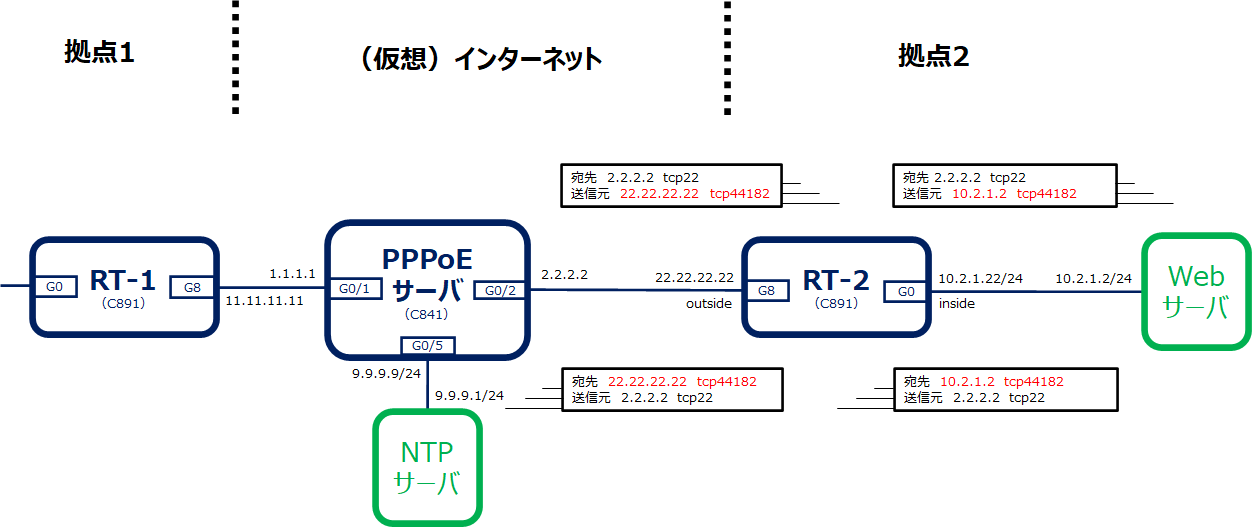

インターネットへのPAT(NAPT)の設定

拠点2内部からインターネットへアクセスできるように拠点2内部の送信元IPアドレスをグローバルIPアドレス22.22.22.22に変換(PAT)します。

ip nat inside source list Internet-PAT interface Dialer1 overload ip access-list standard Internet-PAT permit 10.2.1.0 0.0.0.255

コマンドの意味をそのままとらえると、

「insideでアクセスリスト"Internet-PAT"(つまり送信元10.2.1.0/24)のパケットをDialer1(つまり22.22.22.22)にoverload(PAT)する。」となります。

PATは1対多変換です。outside側から来たパケット(outside側発信のSYNパケット)には適用されません。

また、StaticNAT対象の10.2.1.2 tcp80と10.2.1.2 tcp22のパケットもこの条件に含まれますが、PATよりStaticNATの優先度が高いため、StaticNATで処理されます。

NATの状態確認

RT-2#show ip nat translations Pro Inside global Inside local Outside local Outside global tcp 22.22.22.22:22222 10.2.1.2:22 11.11.11.11:54300 11.11.11.11:54300 tcp 22.22.22.22:80 10.2.1.2:80 11.11.11.11:54321 11.11.11.11:54321 tcp 22.22.22.22:44182 10.2.1.2:44182 2.2.2.2:22 2.2.2.2:22 RT-2#